È una sera come tante altre. Camminiamo spediti, guardandoci attorno di tanto in tanto. Abbiamo un appuntamento, e siamo tesi. Raggiungiamo rapidamente la nostra meta, un vecchio locale che deve aver vissuto giorni migliori. Ci viene subito in mente una vecchia pubblicità. “Il rum più venduto nei peggiori bar di Caracas”. Non siamo a Caracas, e non vogliamo del rum. Ma rende comunque l’idea. A un tavolo, solitario, un piccolo portatile davanti a lui, c’è il nostro contatto. Alza un attimo gli occhi dalla tastiera e ci invita a sederci. Lo salutiamo e, a bruciapelo, gli poniamo la fatidica domanda: sei un hacker?

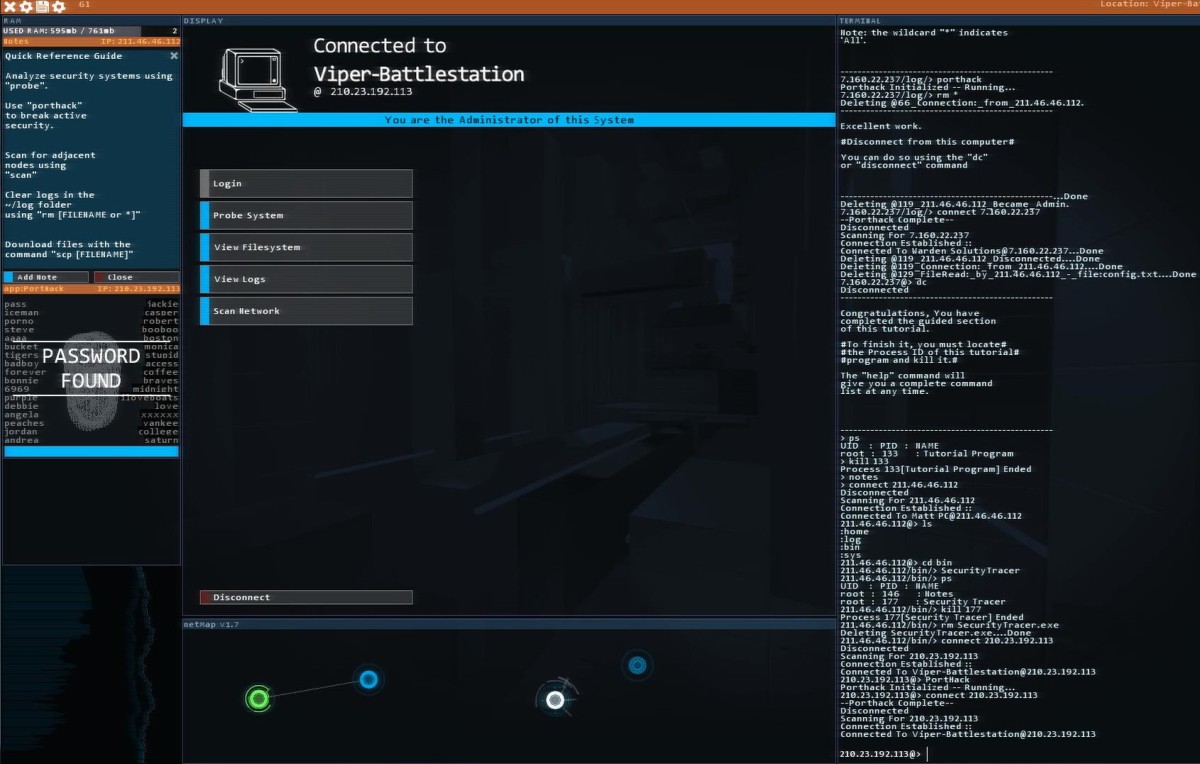

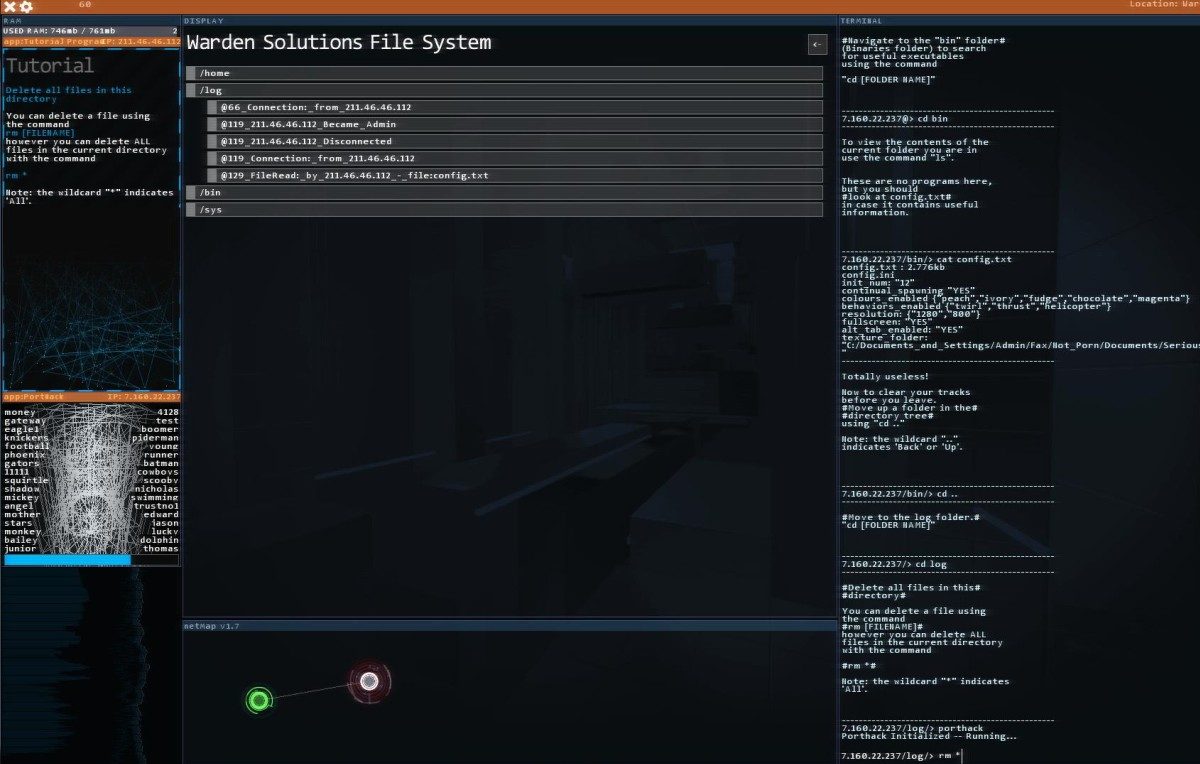

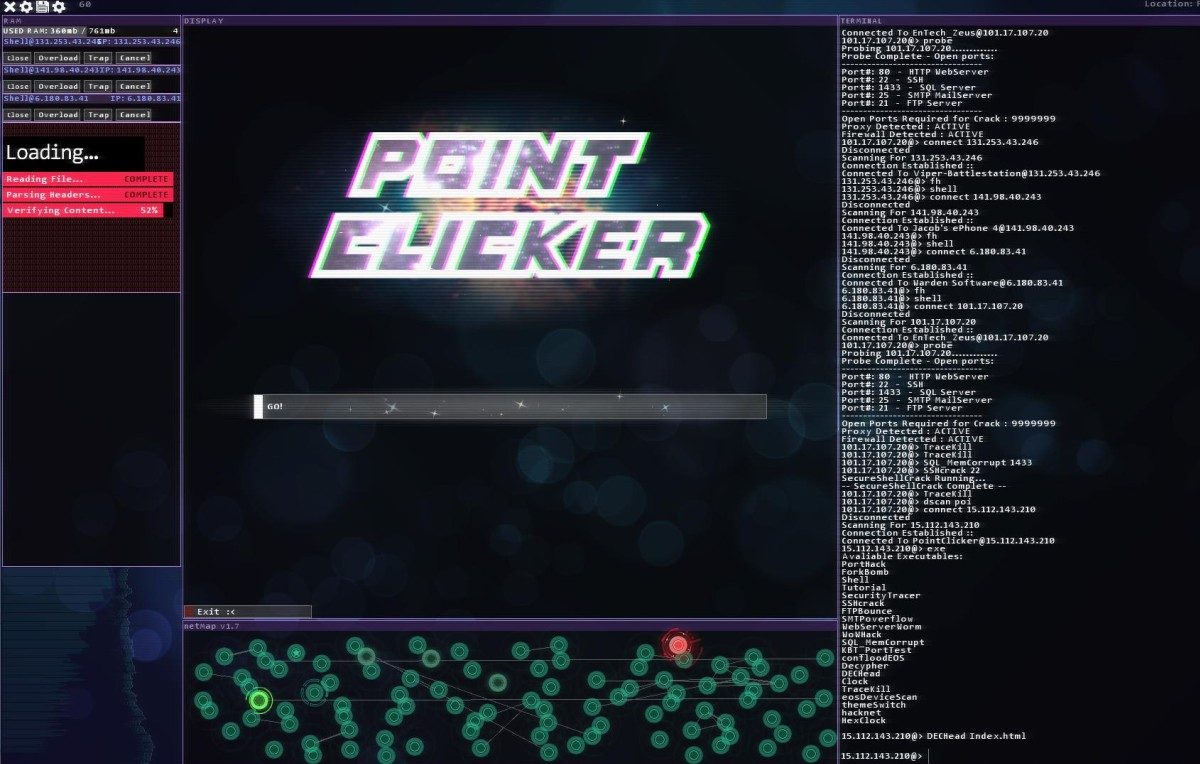

Recuperare file, caricare documenti, esplorare cartelle e cancellare segni del proprio passaggio… tutto questo è Hacknet.

Prima regola dell’hacker club

Ci guarda e sorride. “Un hacker non ammetterà mai di esserlo. Un hacker non va in giro mostrando la sua faccia alla luce del sole, vantandosi di quello che ha fatto.”. Riporta gli occhi sullo schermo, muove con una rapidità impressionante le dita sulla tastiera, quindi torna a parlare. “Se vi infiltraste in un computer, modificaste file e scaricaste documenti, diciamo in maniera diversamente legale, poi raccontereste al mondo le vostre imprese senza alcun timore?”. È un concetto semplice, all’apparenza addirittura banale, ma in effetti ha una sua (innegabile) logica. Questo però non risponde alla nostra domanda. Per quanto ne sappiamo, malgrado tutte le informazioni che abbiamo raccolto, potremmo avere di fronte un millantatore. Nel settore ce ne sono tanti. Trascorrono un paio di minuti scanditi solo dal rumore dei clic sul mouse. Poi d’improvviso accade qualcosa. Un cellulare, il suo cellulare, vibra. Lo osserva e annuisce. Con un movimento repentino gira il portatile verso di noi e ci dice “ecco un giochino per voi, buon divertimento”. Davanti a noi centinaia di caratteri su uno sfondo nero. La prima parola che distinguiamo, tutorial, cattura immediatamente la nostra attenzione. Leggiamo, ci assicuriamo di aver capito ogni cosa, e iniziamo la nostra avventura nel mondo dell’hacking. Penetriamo senza problemi in un computer che sembra essere privo di qualunque tipo di protezione, esaminiamo le varie cartelle presenti curiosando tra documenti e file eseguibili. Prima di uscire, cancelliamo ogni traccia del nostro passaggio, eliminando i file nella cartellina /log. Rm *, e tutto sparisce. Ho l’impressione che utilizzeremo spesso questo comando, insieme a tanti altri. La nostra prima incursione è finita e siamo soddisfatti, pur sapendo che questo è solo l’inizio…

Per poter accedere ai dati di un computer può essere necessario “forzare” l’accesso con tecniche non propriamente legali.

L’uomo invisibile

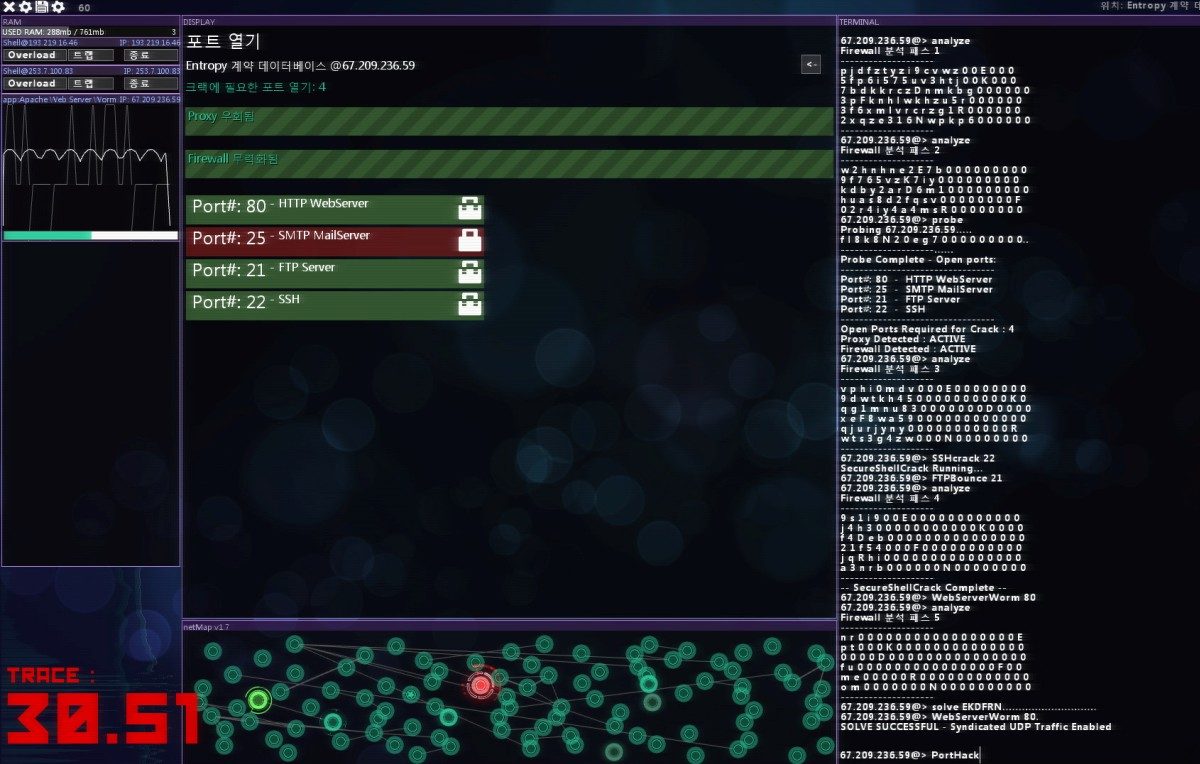

Abbiamo una missione da portare a termine. Non è facile e ci vorrà del tempo, ma siamo ottimisti. Riceviamo una email, ne leggiamo il contenuto e ci annotiamo un paio di informazioni importanti. Ora siamo pronti a ripartire per una nuova incursione informatica. Probe, porthack e penetriamo in un nuovo sistema. Dopo aver dato una rapida occhiata ai nostri appunti, sappiamo dove dirigerci. Apriamo una cartellina con un obiettivo ben preciso. È un’utility che ci tornerà comoda più avanti. La cerchiamo e la troviamo, circondato da file con nomi assurdi. Eccolo, un .exe, un eseguibile. Anzi, L’eseguibile, quello che ci serve come l’aria che respiriamo. Il nostro cuore batte forte e nella nostra mente il basso di John Deacon suona incessantemente mentre le nostre labbra sussurrano una sequenza di parole: “I’m the invisible man, I’m the invisible man, it’s criminal how I can, see right through you”. Già, siamo invisibili, o almeno speriamo di esserlo, e possiamo vedere tutto quello che è presente su questo computer. Osserviamo il block notes su cui abbiamo appuntato alcuni comandi, e proviamo a inserirli uno dopo l’altro. Analize, solve, scan. Leggiamo tutto, riga dopo riga, cercando di comprendere al meglio le conseguenze delle nostre azioni. Lo ammettiamo, stiamo ancora sperimentando. A dirla tutta, per essere sinceri al 100%, in alcuni momenti stiamo andando a caso. Non abbiamo certezze di cosa scopriremo, ma stiamo cominciando a capire molte cose. Scarichiamo anche un paio di documenti, chiudiamo tutte le applicazioni e i programmi, quindi ci fermiamo un attimo. Guardiamo l’orologio. Sono trascorse oltre due ore da quando siamo entrati nel locale. Alziamo la testa verso il nostro interlocutore, e tutto quello che vediamo è una sedia vuota. Siamo sorpresi, in parte sbigottiti. Non sappiamo cosa pensare, cosa fare. Poi, succede di nuovo. Ci arriva un messaggio. Un altro pezzo del puzzle che stiamo cercando di ricomporre. E allora, senza risposte, torniamo a rivolgere il nostro sguardo al monitor. Il passo successivo è esplorare il contenuto di un computer con l’accesso protetto. La soluzione? Un overload per bypassare il proxy. Potrebbe sembrare una supercazzola, una frase senza senso buttata lì per impressionare, ma non è così. È quello che facciamo veramente. E funziona. Esultiamo ad alta voce, ma intorno a noi nessuno sembra notarci. Meglio così. Torniamo al lavoro, e ci muoviamo (abbastanza) agilmente tra comandi di ogni genere. Ci “incartiamo” in un paio di situazioni, ci fermiamo a riflettere e valutiamo possibili soluzioni. È tutto un gioco di testa, e ci piace…

La tastiera diventerà la vostra miglior amica in Hacknet, dato che trascorrerete il 90% del tempo a scrivere.

Un nuovo giorno

È ormai l’alba. Abbiamo fatto passi da gigante, non solo nella nostra indagine. Ora siamo più preparati. C’è ancora tanto, tantissimo da imparare. Ma abbiamo le basi da cui partire. Proprio mentre ci stiamo per alzare dalla sedia, un ragazzino si avvicina a noi. Indossa una maglietta di Watch Dogs, su cui capeggia la scritta “hacking is our weapon”. Ci guarda e, vincendo una evidente timidezza, inizia a parlare. “Scusate, ma non ho potuto fare a meno di guardare lo schermo del vostro computer. Posso farvi una domanda? Per caso, siete hacker?”. Ci alziamo, sorridiamo e ci allontaniamo senza rispondere… in fondo, quale hacker ammetterebbe di esserlo?